さて、ここまでいろいろな方法の認証を見てきました。

ですが足りないものがあります。

それは結局パスワードを前提に設定していたりすることです。

仕方がないですが、パスワードがやっぱり前提になることが多いですよね。

では、パスワードがあればログインできるっていうことを疑いましょう。

そうです、先ほど言ったパスキーなどやまた別の技術を活用して、

複数回・あるいは

様々な方法で認証をしてログインするというのが一番安全なのではないでしょうか?

ということで、多要素認証と多要素認証について解説していきましょう。

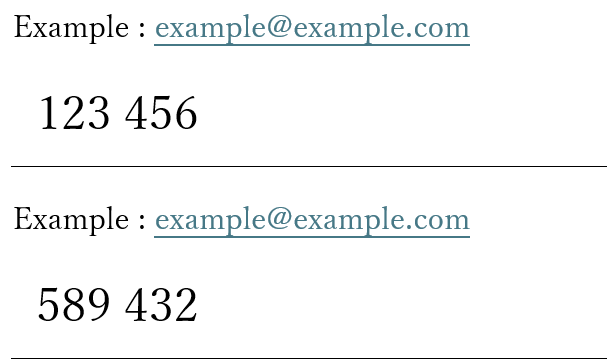

まずは、多段階認証(多要素認証)の一例としては、パスワードを入力したあとにスマートフォンアプリなどで

生成されたコードを入力することによって

初めてログインすることができるようにするといったものです。

スマートフォンアプリとしては、

専用の二段階認証用のアプリがあり例を挙げるとGoogleやMicrosoft製のものがあります。

これらのアプリから生成されるコードはおおよそ一分程度ごとに

新しいパスコードが生成され、それまでのパスコードは使えなくなります。

これにより、相手にパスコードを見られても一分後には意味がない!

そしてこの認証は、パスワードを認証されたうえで行わることが多いです。

そのためパスワードを知っているうえに、

一分毎にかわるパスコードを知らないとログインできません。

考えてみましょうフィッシング詐欺の場合は、パスワードがとられてもこの2段階認証を

正面突破することは無理です。

なぜならば、アプリのコードは一分ちょっとおきに変わるのでもしパスコードを取ることができても

たったの数分程度でもう無効なものになるためです。

さらに、スマートフォンなどに入れるアプリを導入した

端末でしか最新のパスコードをとれません。

つまり、パスワードとアカウントのみでは相手は不正にログインすることができません!

このようにすれば、フィッシング詐欺に対して

かなり有用な対抗手段となるのではないでしょうか。

ただし、毎回スマホやアプリを確認するのは面倒だったりする

というのはご留意ください。

また、性質上やむを得ないのですが、

認証コードを生成するアプリケーションが入った端末を

紛失するとログインできなくなります。

一応この端末を失った場合に関しては、専用のログインコードとかを

事前に生成されるのでそれをしっかりと誰にも見られないように保存しましょう。

とはいえ、それに見合ったセキュリティではあると思います。(アプリが入った端末を盗まれるようなことがなければ。)

それらのほかに、先ほどのパスキーなどの手段でも二段階認証をすることが可能です。

これらの2段階認証をログイン時に設定しておくと

セキュリティとしてはさらに良い物になります。

と、いいますかパスワードはそこまで拘らなくても

かなり高度なセキュリティが実現することが可能です。

またこの二段階認証は専用のアプリだけではなく

SMS認証やメールによるワンタイムパスワードとかもあります。

それらも大体同じような感じですが、時間的には専用のアプリには少し劣るかもしれません。

続いては多要素認証について触れていきましょう。

結構これまで紹介した物に近い概念で、

先ほど紹介した中に含まれる、知識・所有・生体情報のうちの一つだけの要素

じゃなくて複数の要素を使用してログインする方法です。

一方で多段階認証は、

パスワードなどの一つの知識情報を二回認証しても実は名乗れたりします。

所有に関してはスマートフォンの専用アプリとか。

この多要素認証の例としては、クレジットカードの決済でしょうか。

クレジットカードの決済時に高額な場合にPINを入力しますよね。

クレジットカードの物理的な本体とPINという自分の知識を掛け合わせているため、

それが多要素認証といえるでしょう。

知識と所有といったようなものである、

多要素認証の要素を持つ2段階認証などを活用しましょう。

さて、導入には実際にちょっと大変かもしれませんが、

かなり効率的でかつ安全性が高いものになるのでぜひ二段階認証をお勧めします。

それではご閲覧ありがとうございました。